Arquitectura VPN de Sucursal Centralizada (Concentrador y Remoto)

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

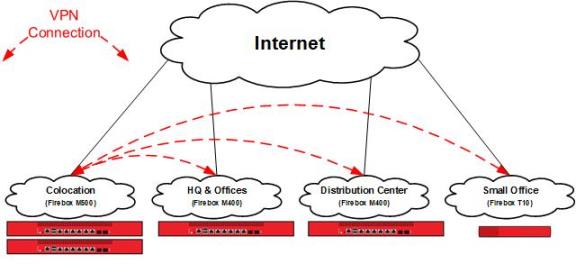

En este ejemplo de configuración, una organización tiene múltiples sitios de diferentes tamaños y quiere que las redes en cada sitio se interconecten. La organización quiere visibilidad y control de sus datos en una ubicación central. También podrían querer una ubicación central confiable para sus recursos o podrían tener procesos comerciales que requieren una arquitectura centralizada.

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración pueden ser necesarios, o más apropiados, para su entorno de red.

Descripción de la Solución

En una configuración VPN centralizada, también llamada concentrador y remoto, todos los túneles VPN convergen en una ubicación. Esto se puede usar para lograr visibilidad y control de datos globales en una ubicación central. Esta solución puede ayudar a mantener la disponibilidad de recursos porque todos los recursos compartidos se pueden colocar en una ubicación confiable y bien mantenida.

Esta configuración depende en gran medida de la ubicación central, ya que ésta es un posible punto único de falla para los túneles VPN. Si la organización agrega más ubicaciones remotas, podría ser necesario ampliar la capacidad de la ubicación central. Si los recursos de red están dispersos principalmente entre los sitios remotos, una arquitectura descentralizada podría ser una mejor solución.

Cómo Funciona

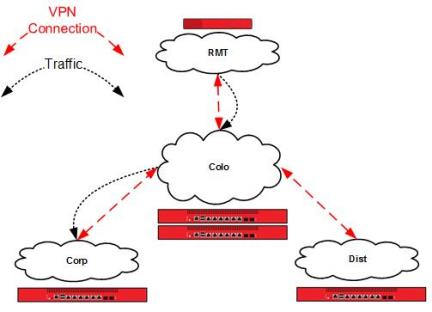

El Firebox en la ubicación central actúa como la puerta de enlace principal para túneles VPN desde sitios de red remotos. La ubicación central recibe todos los datos transferidos entre los sitios. Si la ubicación central recibe tráfico que no está previsto para un recurso en la ubicación central, el dispositivo en la ubicación central redirige el tráfico al túnel para el destino correcto. Esto también se conoce como conmutación de túneles.

Requisitos

Una ubicación central confiable

La ubicación central procesa el agregado de todas las conexiones VPN. Todo el tráfico VPN depende de la disponibilidad de este sitio.

Ancho de banda suficiente

Los túneles conmutados requieren ancho de banda en el origen, el destino y la ubicación central. Como se muestra en el diagrama anterior, la Oficina Pequeña que recibe tráfico de la Sede Central utiliza el ancho de banda ascendente en la Sede Central, el ancho de banda descendente y ascendente en la Coubicación y el ancho de banda descendente en la Oficina Pequeña. Debido al cifrado y a la sobrecarga de encapsulado, el ancho de banda VPN se mide a menos de la velocidad de enlace.

Un Firebox apropiado para cada ubicación

Las capacidades del Firebox varían según el modelo. Para las configuraciones de VPN, debe considerar la velocidad de VPN y la capacidad del túnel de cada modelo. El entorno de red, las opciones de configuración y otros factores también pueden ayudarlo a determinar el modelo más apropiado para cada sitio.

La velocidad de VPN es la cantidad de datos que pasan a través de la VPN por segundo. La ubicación central procesa dos veces el tráfico conmutado.

El número de túneles VPN está determinado por el número de redes conectadas (según se configure en las rutas de túneles). Para las oficinas, esto es generalmente el número de redes locales multiplicadas por el número de redes remotas. Para la ubicación central, esta es la suma total del número de túneles en todas las demás ubicaciones.

Para obtener más información sobre la velocidad de VPN y la capacidad de túneles VPN de sucursal disponibles para cada modelo de Firebox, consulte las hojas de datos del producto: http://www.watchguard.com/wgrd-resource-center/product-resources.

Ejemplos de Configuración

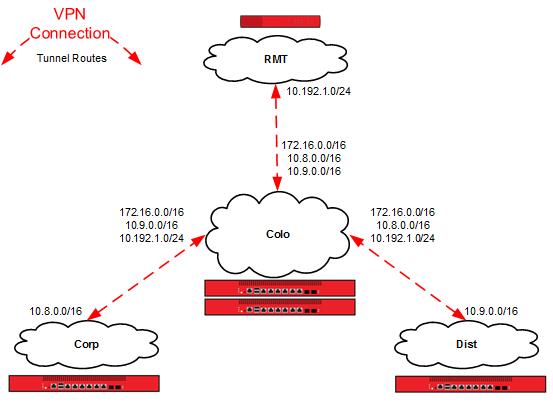

Para ilustrar este caso de uso, presentamos un ejemplo de una organización que tiene cuatro ubicaciones: una instalación de coubicación (Colo), una oficina corporativa (Corp), un centro de distribución (Dist) y una oficina pequeña (RMT). También puede ampliar esta solución para servir a oficinas, centros de distribución y oficinas pequeñas adicionales.

Topología

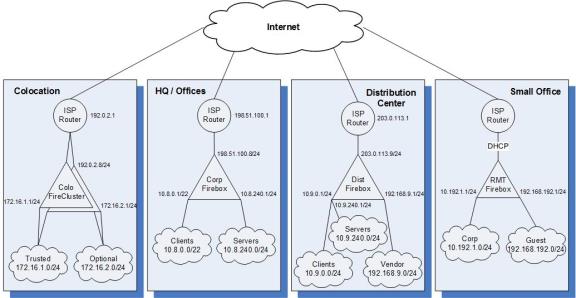

Las direcciones IP para los sitios en esta configuración:

| Colo | Corp | Dist | RMT | |

|---|---|---|---|---|

| Dirección IP de la interfaz externa | 192.0.2.8/24 | 198.51.100.8/24 | 203.0.113.9/24 | DHCP |

| Dirección IP de la puerta de enlace predeterminada | 192.0.2.1 | 198.51.100.1 | 203.0.113.1 | DHCP |

| Red privada asignada al sitio | 172.16.0.0/16 | 10.8.0.0/16 | 10.9.0.0/16 | 10.192.1.0/24 |

| Red no enrutada asignada al sitio | N/D | N/D | 192.168.9.0/24 | 192.168.192.0/24 |

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido archivos de configuración de ejemplo con este documento. Para examinar los detalles de los archivos de configuración de ejemplo, puede abrirlos con Policy Manager. Hay cuatro archivos de configuración de ejemplo, uno para cada ubicación en el ejemplo.

| Nombre de Archivo de Configuración | Descripción |

|---|---|

| Centralized-Colo.xml | Ubicación central para las VPN, la instalación de coubicación |

| Centralized-Corp.xml | Una oficina corporativa |

| Centralized-Dist.xml | Un centro de distribución |

| Centralized-RMT.xml | Una oficina pequeña |

Explicación de la Configuración

Puertas de enlace VPN para Sucursal

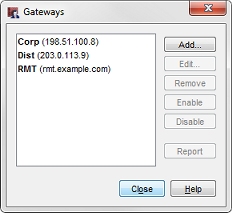

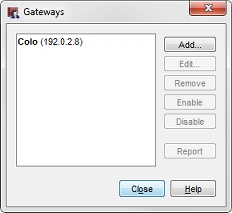

Los archivos de configuración de ejemplo contienen puertas de enlace de sucursal definidas para conexiones VPN entre el Firebox de Coubicación y los Firebox en los otros sitios.

Para ver las puertas de enlace VPN de la sucursal:

- Abra la configuración del Firebox en Policy Manager.

- Seleccione VPN > Puertas de Enlace de Sucursal.

La configuración Colo tiene tres puertas de enlace, una para cada otro sitio. En cada uno de los otros sitios, la configuración solo tiene una puerta de enlace al sitio Colo.

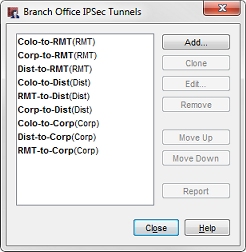

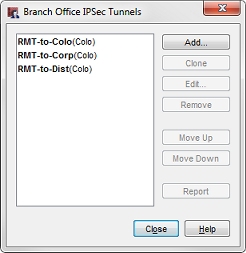

Túneles de Branch Office VPN

Los archivos de configuración de ejemplo también contienen túneles de sucursales definidos para enrutar el tráfico entre las redes en cada sitio.

Para ver los túneles VPN de sucursal:

- Abra la configuración del Firebox en Policy Manager.

- Seleccione VPN >Túneles de Sucursal.

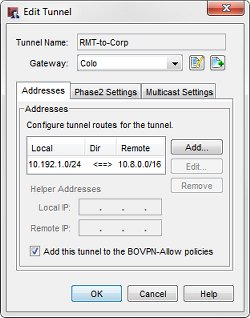

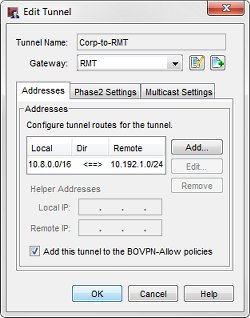

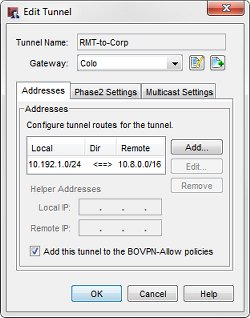

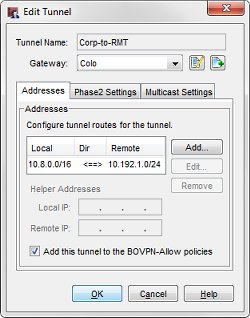

Aquí puede ver que la configuración de coubicación (Colo) tiene nueve túneles, mientras que la oficina pequeña (RMT) tiene tres.

La oficina pequeña debe tener túneles definidos solo para rutas desde sus redes locales a redes remotas, pero el sitio de coubicación debe tener túneles definidos para todas las redes interconectadas. En los archivos de configuración de ejemplo, cada túnel se nombra para representar las redes locales y remotas que administra. El identificador entre paréntesis es la puerta de enlace utilizada por el túnel.

Las rutas del túnel se han definido con las subredes asignadas a cada sitio, en lugar de las redes individuales definidas para el sitio. En esta configuración, la oficina pequeña (RMT) solo requiere tres rutas de túnel, a diferencia de seis rutas de túnel para llegar a las redes de confianza y opcionales en cada uno de los otros sitios. Todas las redes nuevas en esta asignación que se establecen en cada sitio se enrutan a través de la VPN de sucursal existente. Para un control más detallado de los túneles VPN, puede definir cada red individual a un costo de rutas de túnel y tiempo de administración adicionales.

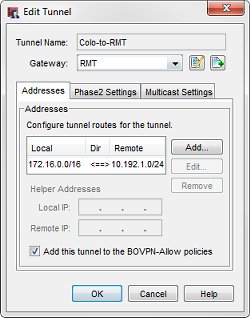

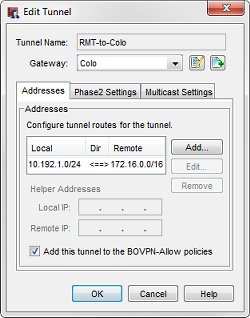

Por ejemplo, las rutas del túnel Colo a RMT y RMT a Colo usan la dirección IP de subred 172.16.0.0/16 como la dirección de la red Colo. Esto permite que estos túneles manejen todo el tráfico entre la red de oficina pequeña (RMT) y las redes de confianza (172.16.1.0) y opcionales (172.16.2.0) de Colo.

Cuando observe las rutas del túnel, recuerde que los pares local-remoto se definen en relación con las dos redes extremo para el tráfico del túnel. En algunos casos, la dirección local en una ruta de túnel VPN es la dirección de una red en otro sitio conectado. Por ejemplo, en la configuración Colo, la ruta del túnel Corp a RMT usa la dirección IP de red de la red de confianza en Corp como local, aunque no se encuentre físicamente en el sitio Colo.

Este diagrama muestra todas las direcciones IP locales y remotas de las rutas del túnel configuradas entre cada ubicación.

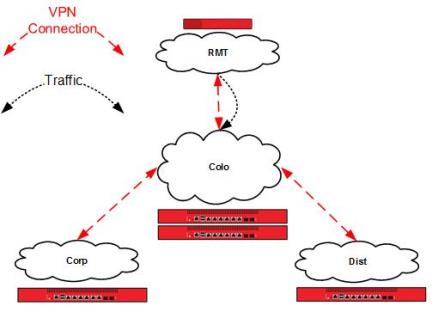

Conmutación de Túneles en Acción

Ahora podemos usar la configuración de ejemplo para seguir la ruta que toma un paquete cuando un usuario en una ubicación establece una conexión a un recurso en una ubicación diferente a través de túneles conmutados.

Un usuario en la oficina pequeña (10.192.0.100) intenta conectarse a un recurso en la oficina corporativa (10.8.240.80). El paquete llega primero al Firebox RMT. El Firebox RMT determina que el destino del paquete está disponible a través del túnel RMT a Corp a la puerta de enlace Colo.

El Firebox RMT envía este paquete a través del túnel RMT a Corp (Colo).

El Firebox Colo recibe este tráfico identificado como parte del túnel Corp a RMT (RMT) en su configuración local. La dirección IP de red local en esta ruta de túnel en el archivo de configuración Colo es local del sitio de Corp, no del sitio Colo.

El Firebox RMT determina que el destino del paquete descifrado está disponible a través del túnel RMT a Corp (Corp) a la puerta de enlace Colo.

El Firebox Colo conmuta el tráfico del túnel Corp a RMT (RMT) al túnel RMT a Corp (Corp).

El Firebox Corp recibe este tráfico identificado como parte del túnel Corp a RMT (Colo), y entrega el paquete descifrado a su destino, un servidor en la red local de la oficina corporativa.

Conclusión

Esta configuración de ejemplo muestra cómo configurar la conmutación de túneles en una topología de red de concentrador y remoto para enrutar el tráfico VPN entre sitios que no están directamente conectados entre sí. Este tipo de configuración es más apropiado para una organización que tiene múltiples sitios y que tiene la mayoría de los recursos de red compartidos en una ubicación central. La configuración descrita aquí puede ampliarse para soportar sitios remotos adicionales.

Este ejemplo de configuración también muestra cómo usar direcciones IP de subred en la configuración de ruta del túnel para reducir el número de túneles que debe configurar para conectar redes privadas en cada sitio.

Para obtener más información acerca de cómo configurar los ajustes VPN de sucursal, consulte la Ayuda de Fireware.